Phishing kennt wahrscheinlich mittlerweile jeder. Es ist die Kunst des Stehlens von Daten – vorzugsweise Anmeldedaten um einen weiteren Angriff vorzubereiten.

Als Grundregel gilt, wie bereits bei der Rubrik Anmeldedaten geschrieben, die Anmeldedaten keinen Dritten zugänglich zu machen. Doch manchmal passiert dies gar nicht beabsichtigt. Beispiel wäre, wenn ein Angreifer es schafft mich auf eine Webseite zu leiten, welche gar nicht die eigentliche Webseite ist, und uns aber im glauben versetzt, es wäre die Originalwebseite.

Weiterführende Artikel:

IT-Sicherheit im privaten Umfeld – Teil 1

IT-Sicherheit im privaten Umfeld – Teil 3

IT-Sicherheit – Begrifflichkeiten

Angriffsmöglichkeiten minimieren

Spam-Mails und URL Shortener

Vor allem bei Spam-Mails werden normalerweise fadenscheinige Links verwendet. Diese Links kann man aber meist dadurch erkennen, dass man mit der Maus über sie rüberfährt ohne darauf zu klicken. Es wird dann die URL angezeigt, welche sich hinter einem Link versteckt.

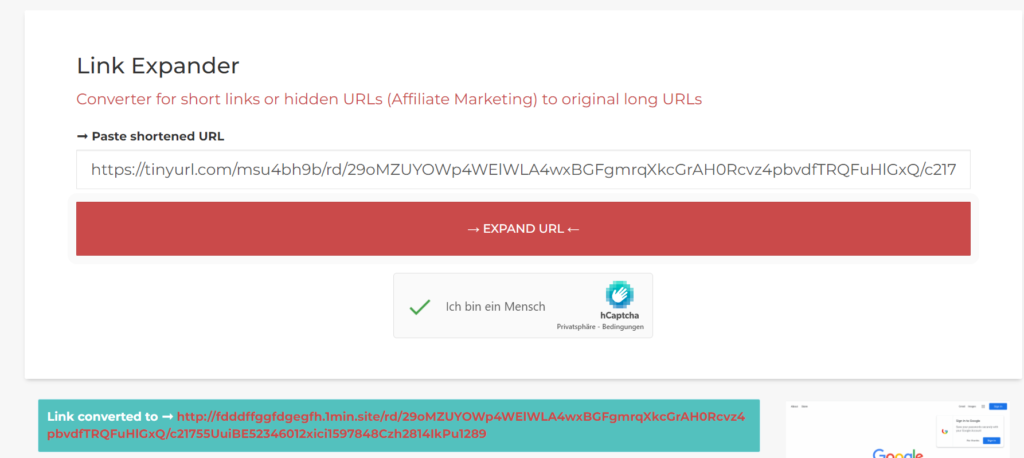

In dem Bild sieht man auch gleich das nächste Problem – URL Shortener werden normalerweise verwendet um eben URLs zu verkleinern, so dass sie besser per Social Media geteilt werden können. Sie haben aber auch ein Sicherheitsrisiko – man weiß erst was hinter dem Link liegt, wenn es zu spät ist und man rauf geklickt hat. Allerdings gibt es dafür auch eine Lösung – URL Expander, wie beispielsweise https://checkshorturl.com/ oder https://urlexpander.net/.

Und auf einmal sehen wir, nach Lidl sieht das nicht wirklich aus. Bleiben wir bei Spams ist es ein guter Indikator, ob etwas authentisch ist, wenn die Mailadresse stimmt. Die meisten Spammer machen sich keine Mühe und so sieht dann die Mailadresse der vermeintlichen Lidl Mail so aus:

Warum sollte mir Lidl nochmal über zubfiusghbaspiougabrrrrrr.su.com senden?

Ihr seht, wenn man selbst darauf achtet, kann man schon viele Phishingversuche unterbinden. Was ist aber mit Mails von Amazon die extrem authentisch wirken, aber man kann sich nicht daran erinnern, dass man seine Rechnung nicht bezahlt hätte? Hört sich bekannt an? Nicht jeder Angreifer ist plump. Es gibt auch einige extrem gute Nachbildungen, wo auch die Fachkraft mal kurz rätseln muss.

Als Lösung bietet sich hier an, die Webseite nicht vom vermeintlichen Link aufzurufen, welcher in der Mail mit gesendet wird, sondern direkt – in diesem Fall – https://www.amazon.de aufzurufen. Viele Angreifer nutzen die Bequemlichkeit des Benutzers aus. Natürlich ist es einfacher auf einen Link zu klicken, welcher einem direkt zur vermeintlich nicht bezahlten Rechnung führt. Sicherer ist es aber, die Webseite selber aufzurufen und sich dann durch die Kontodetails zu klicken.

Natürlich solltet ihr in letzter Instanz bei Spams auch nicht auf irgendwelche Anhänge klicken. Diese führen entweder schädlichen Java Script Code aus, beinhalten bei Office Dokumenten schädlichen Makro-Code oder ihr führt direkten Schadcode per EXE auf eurem Computer aus. Allgemein ist die Regel jede Mail mit einer EXE Datei im Anhang ist eine böse Mail.

Wichtig ist für euch, dass ihr zumindest immer eine gewisse Skepsis habt, wenn eine Mail kommt, welche logisch gesehen nicht da sein sollte und aus dem Zusammenhang fällt. Und klickt auch nicht auf jeden Link, der gekürzt per Social Media verteilt wird. Im Worst Case seit ihr dann Mitglied im exklusivem Club der Botnetze.

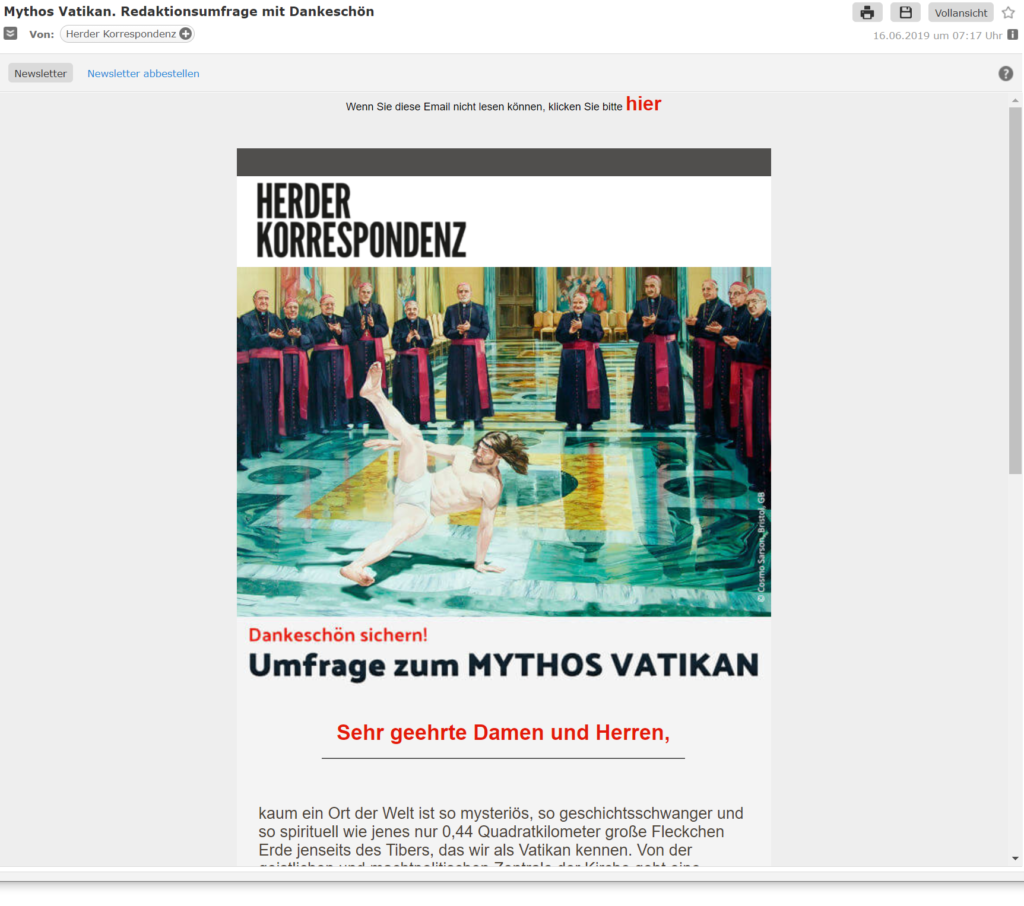

Manchmal kann eine Spam aber auch ganz witzig sein, wie der tanzende Jesus zeigt. 😁

Verschlüsselte Webseite erkennen

Heutzutage sollte jede Webseite verschlüsselt sein, es gibt keine Ausrede dafür. Deshalb ist zum Beispiel auch Liersch.it über HTTPS gesichert. Damit kann ein Angreifer zwar sehen, dass ihr auf meine Webseite zugreift, er kennt aber den Inhalt nicht, welchen ihr euch anschaut.

Besonders wichtig ist es aber bei Eingabe von Anmeldeinformation zu achten, dass die Webseite den Datenverkehr mit HTTPS verschlüsselt. Anderenfalls kann ein Angreifer eure Anmeldedaten einfach mitschreiben, da diese ohne HTTPS in Klartext über das Internet gesendet werden.

Eine Webseite mit HTTPS ist in jedem Browser an dem Schloss und dem Protokoll-Präfix https:// zu erkennen.

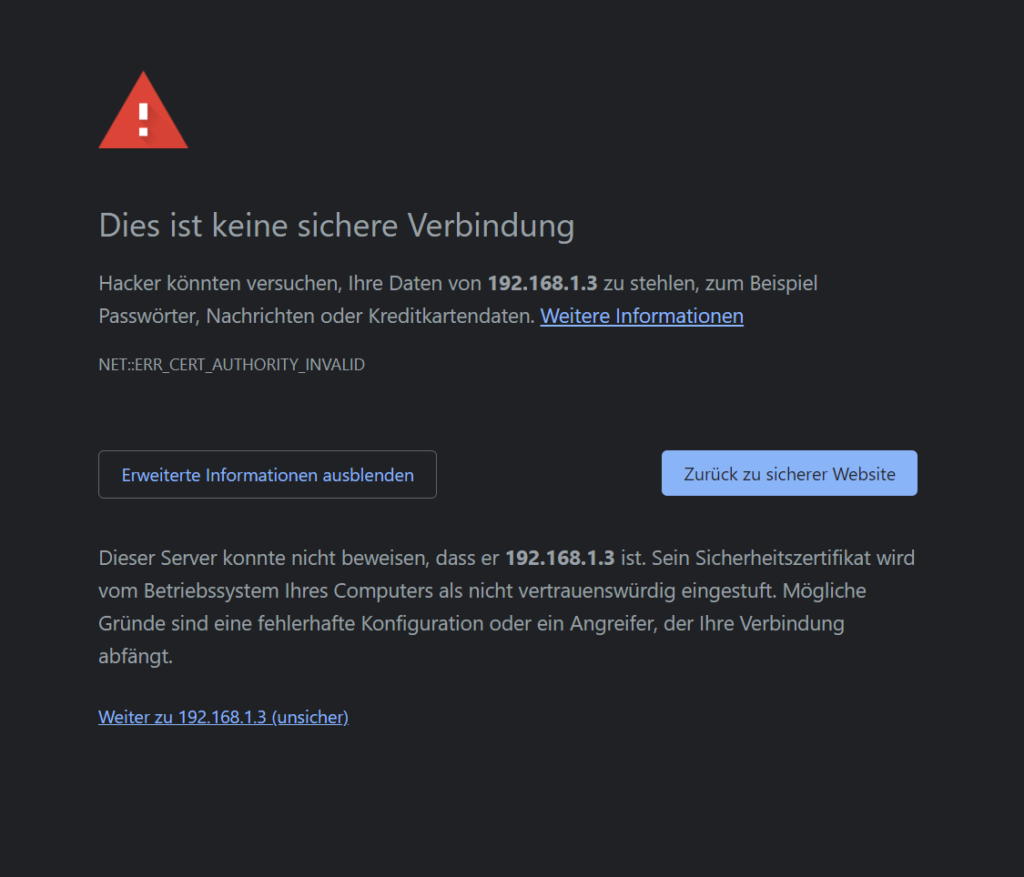

Für genauere Informationen klickt ihr auf das Schloss. Dort kann dann geprüft werden, ob das Zertifikat gültig ist. Wenn das Zertifikat nicht gültig ist oder nicht zur Webseite passt, werdet ihr automatisch darauf hingewiesen. Diesen Fehler solltet ihr ernst nehmen. Das Zertifikat ist dann nicht von einer offiziellen Zertifikatsstelle im Internet als authentisch verifiziert bzw. ist abgelaufen.

Eine Meldung die von einer Webseite im lokalen Netzwerk kommt, beispielsweise hier von meinem NAS, ist normal. Das lokale Gerät verwendet hier ein selbstsigniertes Zertifikat, das bei keiner Internetstelle bekannt ist.

Wenn ihr allerdings eine Internetseite aufruft, ist das ein NO-GO! Dann werdet ihr diese Webseite nicht verwenden.

Social Engineering

Social Engineering ist die Kunst den Menschen so zu manipulieren, dass er wichtige Informationen preisgibt, welche für die Vorbereitung von weiteren Angriffen verwendet werden können. Das meist verwendete Beispiel ist ein Anruf an ein Mitarbeiter, der für ihn unbewusst über Firmen Interna gelöchert wird. Das Angriffsziel seid dann im ersten Moment ihr.

Das gleiche geht natürlich auch im privaten Bereich. Der Enkel-Trick ist so eine Art von Social Engineering. Spam-Mails gehören im weitesten Sinne auch dazu. Aber auch ein vermeintliches zufälliges Verkaufs- oder Supportgespräch am Telefon kann bereits eine Vorbereitung eines Angriffs sein.

Daher wie immer, gebt eure Anmeldedaten keinen Dritten weiter, niemals.

Allerdings könnt ihr euch auch selbst unbewusst Social Engineering aussetzen, beispielsweise über einen Social Media Account wie Facebook, Twitter oder Instagram und TikTok. Wenn ihr dort Kundtut, dass ihr 5 Wochen endlich im wohlverdienten Urlaub seit und ihr leider die falschen “Freunde” auf Facebook habt, dann steht die Wohnung halt bald leer. Oder ein Bild gepostet, dass Sachen zeigt, die man nicht Teilen möchte. Das geht von Gegenständen bis hin zu möglichen Passwörtern, die nur durch Zufall enthalten sind.

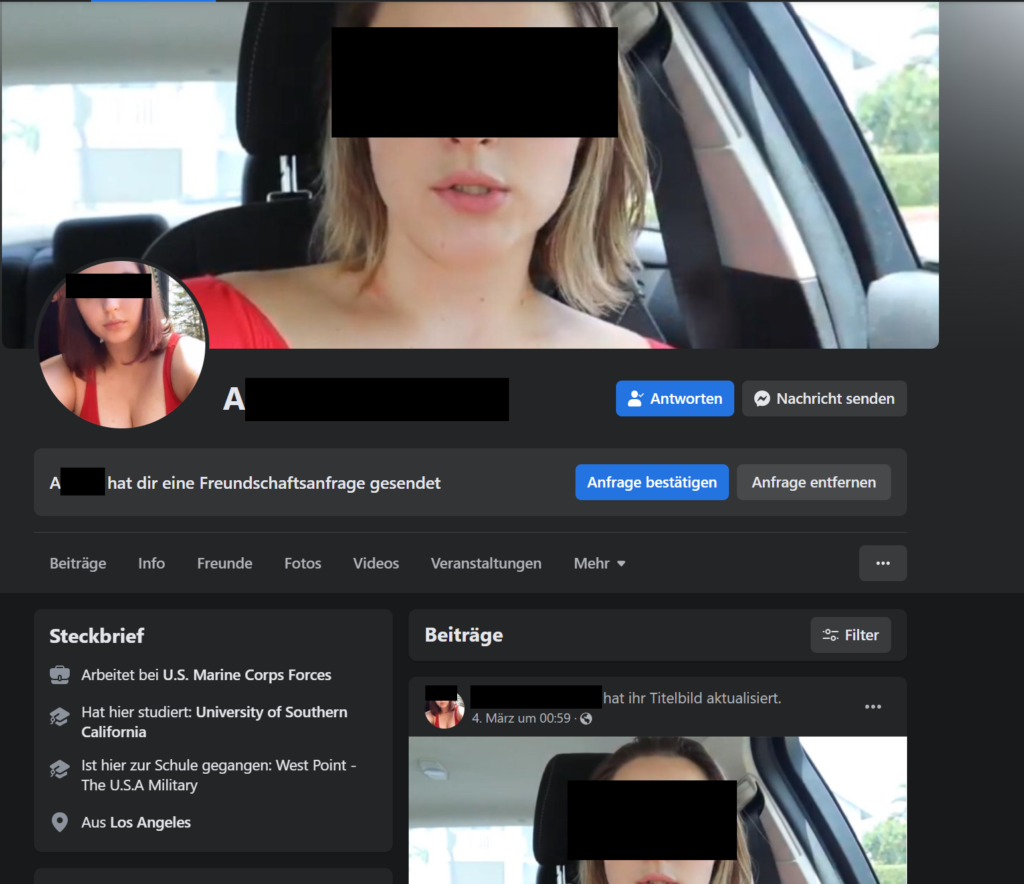

Daher achtet immer darauf, ob man wirklich alles mit Allen – also der gesamten Welt – teilen will. Dafür gibt es mittlerweile gute Möglichkeiten den Veröffentlichungskreis von Beiträgen nur auf Freunde und Kontakte einzugrenzen. Aber auch da muss man sich Fragen, ob man wirklich jede Freundeseinladung annehmen muss, kennt man die Person überhaupt? Zum Beispiel vor kurzem erst bei mir:

Diese Person hat mir eine Freundeseinladung auf Facebook gesendet. Ich kenne sie aber nicht. Muss ich sie also wirklich annehmen, süß sieht sie ja aus – also warum nicht probieren? Aber genau das ist das Problem. Natürlich nimmt man solch eine Anfrage nicht an. Das ist doch, klar? Oder? ODER? 🤨

Hat das was bei dir mit Paranoia zu tun, oder ist das angeboren?

Man muss halt immer abwägen, macht das wirklich Sinn? Es könnte halt ein Angreifer dahinter sitzen, der auf die Beiträge Zugriff bekommen will, welche nur an die eigenen Freunde und Kontakte gehen. Es könnte natürlich auch eine Frau sein, die in den USA, Los Angeles wohnt, zur West Point Militärakademie gegangen ist und mich sympathisch findet. Vielleicht war es auch nur ein Versehen.

Ich werde es wohl nie herausfinden, da mir meine Daten, die ich geteilt habe und noch teilen werde, mehr Wert sind.

Warum aber sind die Daten überhaupt soviel Wert? Weil man mit jedem Post den du machst ein sehr viel genaueres Bild über deine Persönlichkeit, deine Ideologien und Meinungen machen kann. Vielleicht sogar wo du arbeitest, wie und wann du Urlaub machts und welche Freunde wiederum du hast.

Der gläserne Mensch.

Wie gesagt, das klingt jetzt alles sehr nach PARANOID 😁🤪. Aber es ist wichtig zu verstehen, dass alle Daten über einen selbst etwas aussagen könnten und nicht nur Kriminelle sondern leider auch staatliche Akteure damit viel Schund betreiben könnten.

Datenschutz beginnt bei einem selbst!

Fazit

Das war jetzt viel Text um im Endeffekt zu sagen:

Ihr seit eurer Sicherheit eigener Schmied! Eure Handlungen in der digitalen Welt haben direkten Einfluss darauf, ob ihr euch angreifbar macht oder nicht.

Also die Eckpunkte:

- Sichere Passwörter verwenden! Wenn möglich, Multifaktor Authentifizierung nutzen.

- Eure Anmeldedaten nicht an andere Personen weitergeben.

- Nicht jeden Link in der Mail direkt anklicken und überlegen, ob die Mail auch Sinn macht.

- Anhänge bei Spams nicht öffnen, besonders keine per Mail versendeten EXE Dateien.

- Mit Verstand im Internet surfen und auf HTTPS achten – vor allem beim Login-Vorgang.

- Datensparsamkeit beherzigen – besonders in den Social Media Kanälen.

Sicherheit fängt immer zuerst bei einem selbst an. Und wenn ihr das verinnerlicht, habt ihr damit eine Menge Sicherheit gewonnen.

Pingback: IT-Sicherheit im privaten Umfeld - Teil 1 | LierschIT

Pingback: IT-Sicherheit im privaten Umfeld - Teil 3 | LierschIT

Pingback: IT-Sicherheit - Begrifflichkeiten | LierschIT